はじめまして。文系大学出身で、まったくのクラウド初心者である新入社員です。 私はこれまでITと無縁の人生を送っており、ニフティクラウドどころかクラウドコンピューティングを利用したことがありません。 ニフティクラウドは「コンパネなどの使い勝手がいい」との評判を受けることがありますが、果たして自分のような右も左も分からない初心者(いわゆるド素人)にもサーバーを立てることができるでしょうか・・・。

今回は、私の所属部署で担当している方がいることもあり、中国にて展開しているパブリッククラウドサービス「鴻図雲」で初心者が中国に簡単にサーバーを作れるのかを試してみました。

「鴻図雲」とは?

鴻図雲(ホンツーユンと読みます)は、中国ビジネス展開に最適化した中国国内向けのパブリッククラウドサービスです。クララオンライン社が提供を行っていますが、ニフティが共同提供会社として参画し、ニフティクラウドの技術を採用しています。 > 鴻図雲

実際に操作してみた

以下の順で操作したいと思います。(ワクワク) 1.ログイン 2.ファイアウォールグループ作成 3.SSHキー作成 4.サーバー作成

1.ログイン

ログインは以下のような画面になります。私の場合、「既存IDですぐにログイン」。これぐらいはわかる!

2.ファイアウォールグループ作成

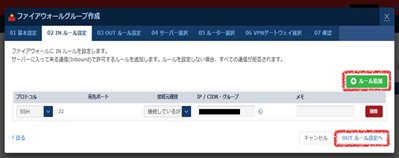

まず始めにセキュリティ対策として、ファイアウォールグループを作成します。 外部から攻撃にさらされないよう、通信をフィルタリングする「壁」が必要になるそうです。

左側のサービスメニューからファイアウォールを発見。選択後、「ファイアウォールグループ作成」をクリック。

「グループ名」を入力して、「ゾーン」で「china-11」を選択。 今回は「グループ名」に「ChinaTest(例)」と入力。入力後、「INルール設定へ」をクリック。

IN???OUT???わからないので解説してもらいました・・・。 INルール設定とは、サーバーにアクセスするためのルール設定のこと(外部からの攻撃を防ぐ「壁」に対して、自分が希望する位置に「穴」を作る作業らしいです。なるほど~)

「+追加」をクリック。 「プロトコル」はニフティクラウドの用途によって異なるため、利用目的から考えるのが良いそうです。例えば、お客様のグローバルIPアドレスを入れる場合は「SSH」を選択。基本はこの設定が必要!SSHについては後述します。

「接続元種別」は調べなくても「接続してくれるIPアドレス」を選択することで自動入力(いま自分が利用しているグローバルIPアドレスをいちいち調べる必要が無いから助かりました(汗))。

「プロトコル」、「ポート」、「接続元種別」と「IPグループ・アドレス」を入力後、「OUTルール設定へ」をクリック。

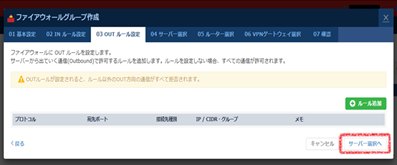

OUTルールは初期設定のままにして、「サーバー選択へ」をクリック。 ※OUTルールを設定すると、ルール以外のOUT方向の通信がすべて拒否されるため注意が必要だそうです。

あれ!?ファイアウォールを適用するサーバーがない!?と一瞬思いましたが、まだ作成していませんでした(恥ずかしい・・・)。そのため、特に設定せずに「ルーター選択へ」をクリック。

ルーター選択は初期設定のままにして、「VPNゲートウェイ選択へ」をクリック。

VPNゲートウェイ選択も初期設定のまま、「確認へ」をクリック(恥ずかしながらVPNゲートウェイについてもわかりませんので、割愛します・・・)。

入力内容に間違えがないかを確認後、「作成する」をクリック。 「ChinaTest」のグループが作成されたことを確認(これでファイアフォールグループ完成や!)。

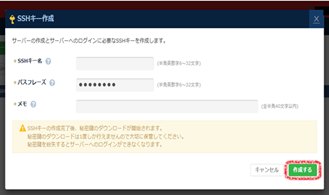

3.SSHキー作成

次にSSHキーの作成です。 SSHキーとは、不正アクセスを防ぐためのカギで、このカギを使ってサーバーと接続します。

ファイアウォールグループ作成時と同様、左メニューから「SSHキー」を選択後、SSHキーの作成をクリック。

「SSHキー名(例:hongtucloud)」と「パスフレーズ」を入力し、「作成する」をクリック。SSHキー「hongtucloud」が追加されたことを確認し、pemファイルをローカルに保存。

基本的にローカルであれば何処に保存しても問題ないが、「デスクトップ」に保存するのはさすがに抵抗があったため、「マイドキュメント」に保存しました(これを開くと数字の羅列が出てきます。人によっては鍵のギザギザ具合が分かるらしいです。私にはわかりませんが・・・)。

4.サーバー作成

最後にサーバーの作成です。鴻図雲上の仮想サーバーですね。 左メニューの「サーバー」を選択後、「サーバー作成」をクリック。

利用するOSを選択します。今回は「CentOS 7.1 64bit Plain」を選択。 次に「ゾーン」で「china-11」を選択後、お好みのサーバータイプを選択。

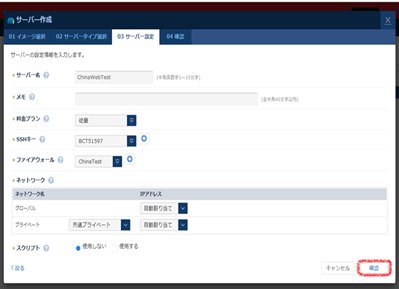

サーバー名(例:ChinaWebTest)を入力し、「料金プラン」、「SSHキー」、「ファイアウォール」を選択(気づいてしまった!SSHキーとファイアウォールを先に作成した理由がココにあったことを!)。

ネットワークとスクリプトは初期設定値のままにして、「確認」をクリック(ここも割愛します・・・)。メモ欄は必ず入力する必要はありませんが、複数のサーバーを立てる場合の用途や説明などに活用できます(例:私の初サーバー など)。

入力内容に誤りがないことを確認して、問題がなければ「作成する」をクリック。

IPアドレスを

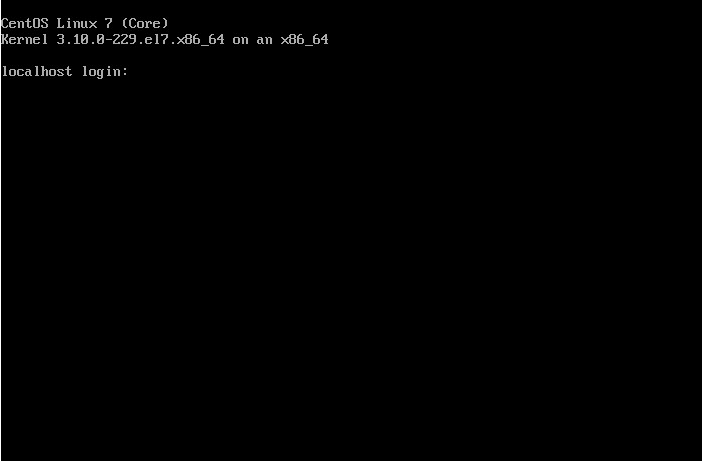

サーバーが作成されたことが確認し、起動できれば、無事に完成!

サ、サーバーの立ち上げができている・・・。サーバーの中にはいるところまでデキターーー!

まとめ

・約4分でコンパネログインからサーバーの作成までできた。 ・コントロールパネルは直感的に操作できるため、IT初心者でも簡単にサーバーが立てられることがわかった。

初クラウドの感想

・クラウド初心者のため、サーバーを立てるのに一苦労するかと思いきや、意外と簡単だった。 ・「INルール設定」では色々と調べる必要があったが、その他で理解に苦しむことはなかった(まだわからないことはありますが・・・)。 ・コントロールパネルの操作に関しても、各項目の作成手順がほとんど変わらなかったため、とても分かりやすい構成であることがわかった。 ・また、すべてのオプションや項目を理解しなくてもサーバーを立てられる(理解はした方がよいと怒られました・・・)。 ・注意を払う必要がある設定には、注意書きが記載されているため、誤った設定をせずに済んだ。 ・ここまでシンプルで使いやすいクラウドが他にあるだろうか!(初クラウドだけど・・(笑)) ・中国国内に向けてビジネスをお考えでサーバーなどの用意が必要な場合、準備が早くて直感的に操作できる鴻図雲がオススメです。 ・無料でお試し可能です!鴻図雲の詳細は下記のサイトからご覧ください。 > 鴻図雲

今回、執筆時点の最新バージョンであるv2.3を利用します。

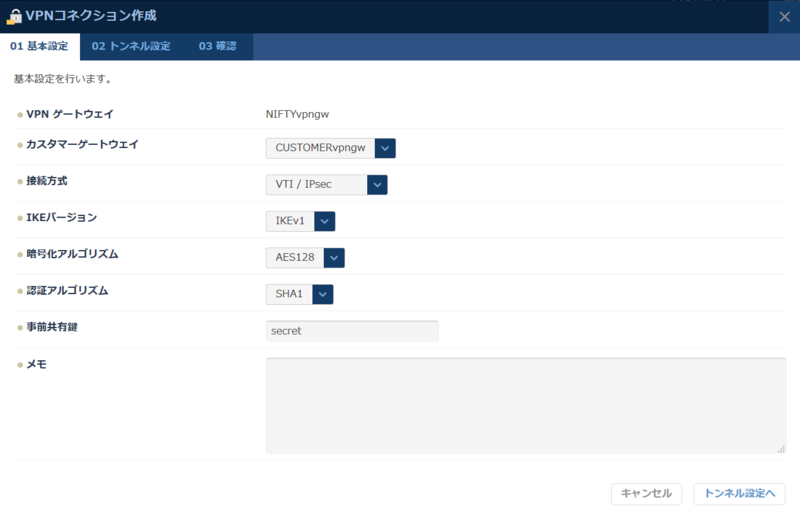

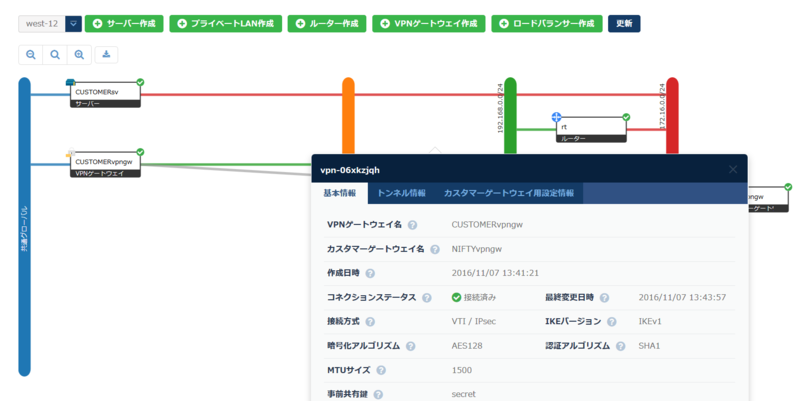

今回、執筆時点の最新バージョンであるv2.3を利用します。 ポイントは以下2点です。

ポイントは以下2点です。 VTIの場合、接続方式で「VTI / IPsec」を選択します。

VTIの場合、接続方式で「VTI / IPsec」を選択します。

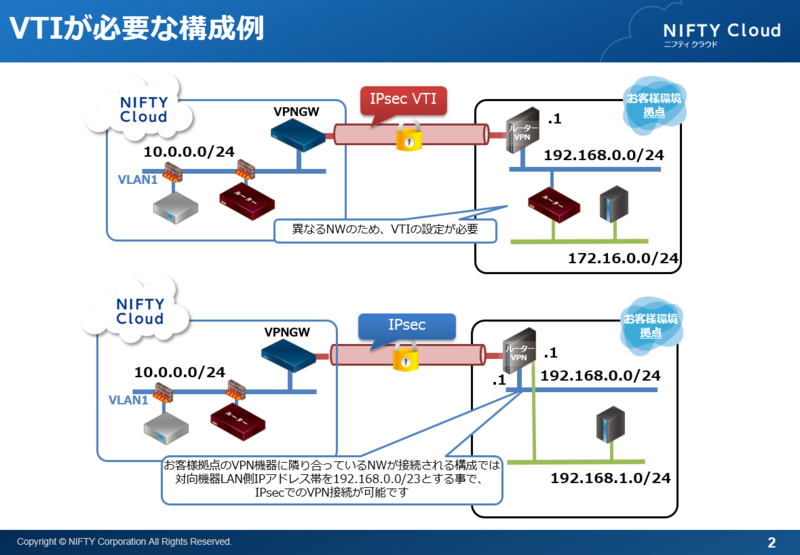

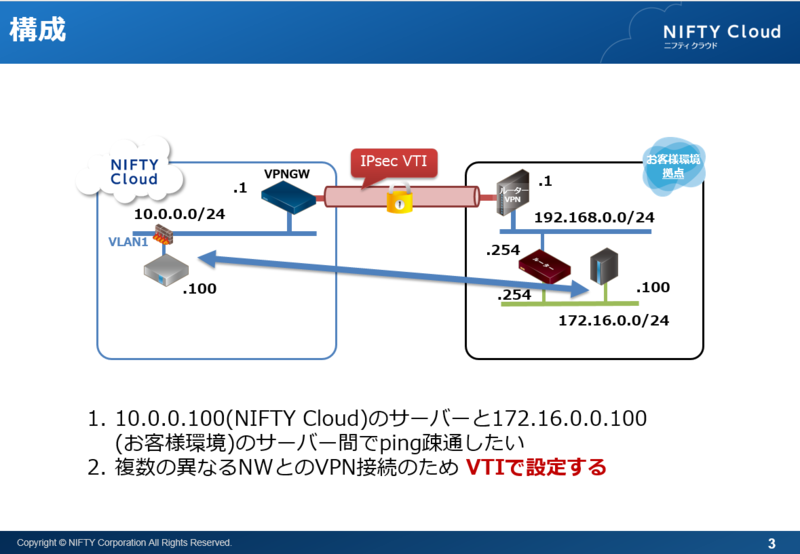

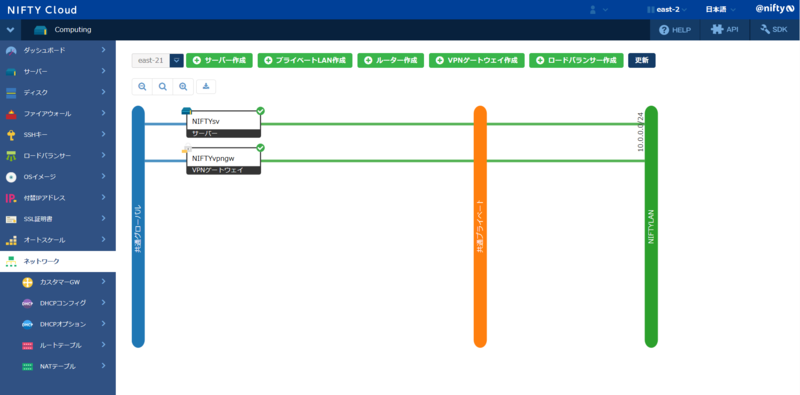

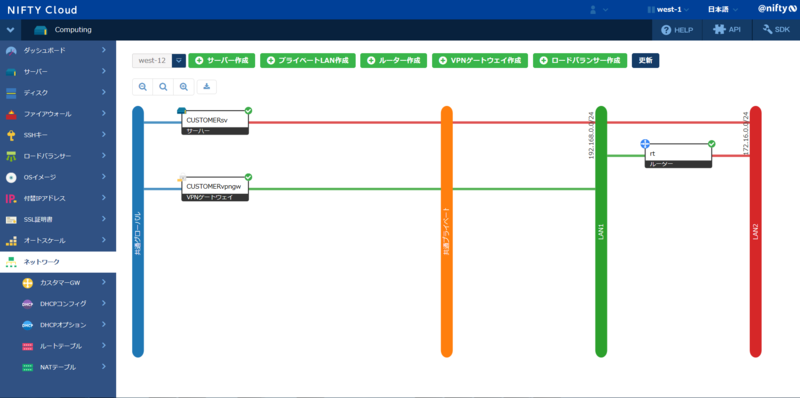

このためVTIのVPN接続が確立された直後ではニフティクラウドの「10.0.0.0/24」とお客様環境の「192.168.0.0/24」のネットワーク帯のみ疎通が出来る状態になっています。

「10.0.0.0/24」と「172.16.0.0/24」のネットワーク間で疎通できるように以下のルートテーブルを作成します。

このためVTIのVPN接続が確立された直後ではニフティクラウドの「10.0.0.0/24」とお客様環境の「192.168.0.0/24」のネットワーク帯のみ疎通が出来る状態になっています。

「10.0.0.0/24」と「172.16.0.0/24」のネットワーク間で疎通できるように以下のルートテーブルを作成します。

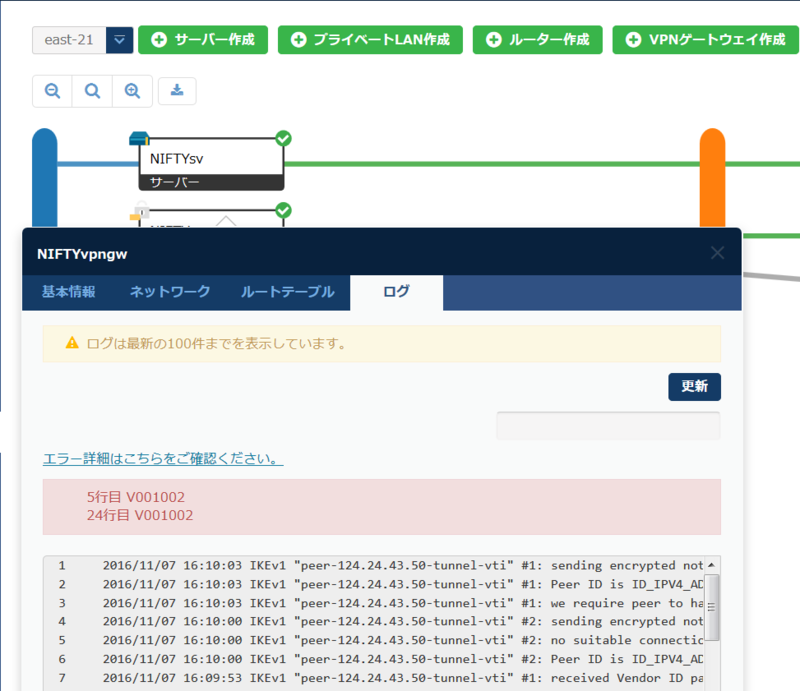

作成後VPNゲートウェイの操作から、「ルートテーブル設定変更」でルートテーブルを変更します。

作成後VPNゲートウェイの操作から、「ルートテーブル設定変更」でルートテーブルを変更します。 ここでポイントなのが、VPNゲートウェイに設定するルートテーブルは「172.16.0.0/24」のみという事です。VTIのVPNコネクションが設定されているVPNゲートウェイは、設定されるルーテーブルに自動的にVTIのルールを追加します。このため今回設定するルートテーブルは「172.16.0.0/24」のみのルールとなります。

ここでポイントなのが、VPNゲートウェイに設定するルートテーブルは「172.16.0.0/24」のみという事です。VTIのVPNコネクションが設定されているVPNゲートウェイは、設定されるルーテーブルに自動的にVTIのルールを追加します。このため今回設定するルートテーブルは「172.16.0.0/24」のみのルールとなります。