ニフティクラウドのネットワーク機能では、仮想的なルーターを利用することができます。ルーターではDHCP、NAT、Webプロキシなどの設定が可能です。また、複数のルーター同士を接続するためにルートテーブルの機能があります。

今回はそのルートテーブルを利用して、インターネットに接続するためのゲートウェイを作成してみました。

ゴール

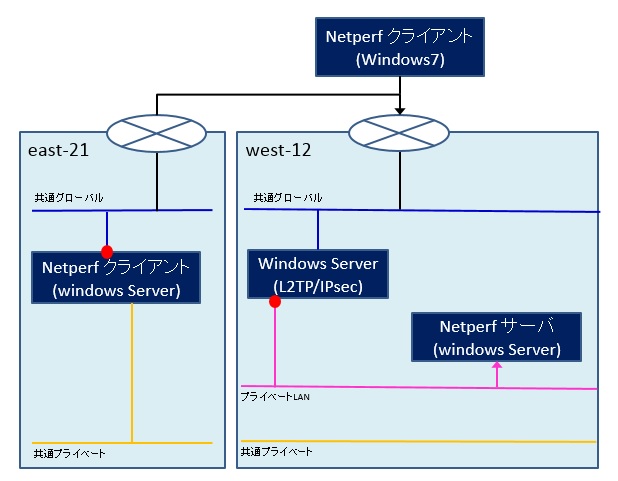

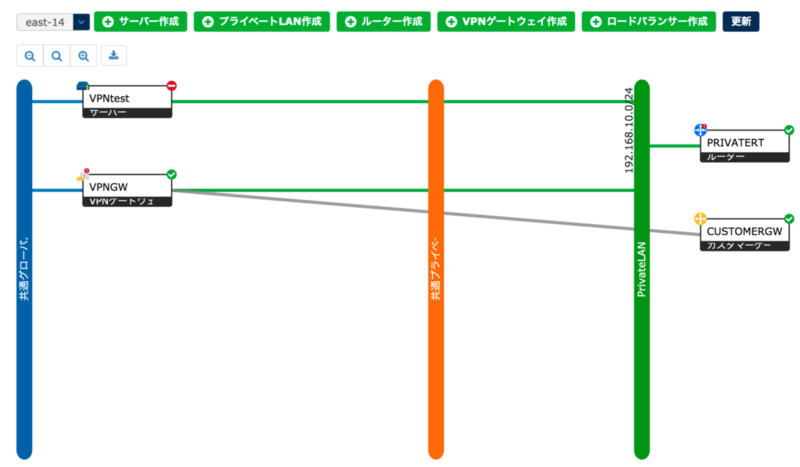

ゴールの構成は以下の通りです。完成すれば、同じ構成図がニフティクラウドのコントロールパネル (以下コンパネ)のネットワークから確認することができます。

また、今回の構成を実現するにあたっての想定の料金は以下の通りです。

今回の記事ではリージョンはwest-1として進めます。

- プライベートLAN × 2 = 20円/時 × 2 = 40円/時

- サーバー × 2 = 42円/時 × 2 = 84円/時

- ファイアウォール × 1 = 0円/時

- ルーター × 1 = 20円/時

- ルートテーブル × 1 = 0円/時

上記の合計で144円/時となります(料金は2016/12/26時点のものとなります)。

プライベートLANの作成

まずはプライベートLANを作成します。

コンパネの左メニューから「ネットワーク」->「プライベートLAN作成」を選択します。

今回は2つのプライベートLAN(vlan1、vlan2)を作成します。

プライベートLAN名は好きなものを指定してください。

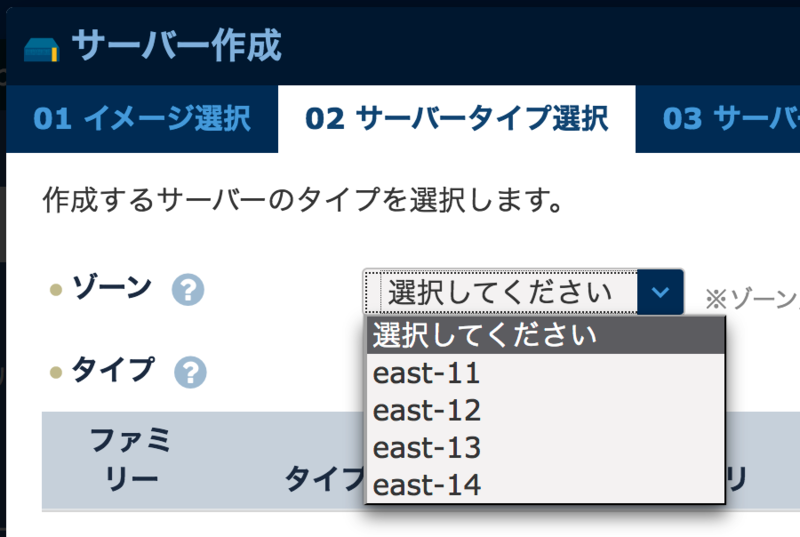

ゾーンは今回はwest-11を選択します。

1つ目のプライベートLANのCIDRを172.16.0.0/24、2つ目のプライベートLANのCIDRを192.168.0.0/24として作成します。

料金プランは従量を選択します。

ファイアウォールの作成

次にファイアウォールを作成します。

今回、ニフティクラウド上に作成するリソースはすべて同じファイアウォールに所属させるので、サーバー間で必要な設定は特にありません。ニフティクラウド上のサーバーにSSHログインするための許可を設定すればOKです。

VMの作成

2つVMを作成します。1つは先程作成したvlan1にのみに接続されたグローバルネットワークとは隔離されたVMで、もう1つはvlan2とグローバルネットワークに接続されたVyOSを作成します。

VyOSの作成

まず、VyOSを作成します。

ニフティクラウドにすでに公開されているパブリックイメージがあるのでそれを利用します。

料金は従量を選択します。

プライベート側は先程作成したvlan2を選択します。

サーバーが作成できたら、IPアドレスとインターネットに接続するためのNATの設定を行います。

VyOSにログインしコマンドを実行します。ユーザーはVyOSになるので注意してください。

- ssh -i sshkey_private.pem vyos@xxx.xxx.xxx.xxx

- configure

ここで編集モードになります。

- del interfaces ethernet eth1 address dhcp

- set interfaces ethernet eth1 address '192.168.0.10/24'

上記でプライベートIPの設定を行います。以下でvlan1に属するサーバーがインターネットに出るための設定を行います。

- set nat source rule 1 source address 172.16.0.0/24

- set nat source rule 1 translation address 'masquerade'

- set nat source rule 1 outbound-interface eth0

- commit

- save

また、vlan1へのルーティングも追加しておきます。

exitで編集モードを抜けて以下を実行します。

vlan1へのルーティングをOSレベルで設定しています。

- ip r add 172.16.0.0/24 via 192.168.0.1 dev eth1

CentOS7の作成

次にグローバルネットワークとは隔離されたVMを作成します。

ゲストOSはCentOS7を選択します。

料金は従量を選択します。

サーバーが作成できたら、IPアドレスの設定をします。

c7サーバーにログインし、コマンドを実行します。

- ssh -i sshkey_private.pem root@xxx.xxx.xxx.xxx

- cat /etc/sysconfig/network-scripts/ifcfg-ens192

DEVICE=ens192

BOOTPROTO=static

IPADDR=172.16.0.10

NETWORK=172.16.0.0

NETMASK=255.255.255.0

GATEWAY=172.16.0.1

ONBOOT=yes

PEERDNS=no

EOF

この後、サーバーを再起動するので再起動した際にもvlan2へのルーティングが通るようにしておきます。

- cat /etc/sysconfig/network-scripts/route-ens192

192.168.0.0/24 via 172.16.0.1

ルーターが作成されていないので、まだVM同士の通信はできません。

CentOS7の方はプライベートIPを設定できたら、グローバル側のインタフェースを外しておきましょう。外さなくても問題ないですが、外した方が料金も若干安くなるのでおすすめです。

ルーターの作成

VMの作成が完了したらルーターを作成します。

左メニューの「ネットワーク」から「ルーター作成」を選択します。

ルーターには作成した2つのプライベートLANを接続します。

各プライベートLANにIPアドレスを指定しない場合は、.1がルーターのIPとして利用されます。

ファイアウォールはサーバーと同じファイアウォールを設定します。

タイプは一番小さい「router.small (10ルール)」で作成します。

ルーター作成後のc7サーバーへのプライベートIPでのログインはvyos経由で行えます。

vyos上にSSHキーを配置してログインしてください。先程、実施したOSレベルでのルーティング追加がうまくできていないと通信できません。

ルートテーブルの作成と設定

ルートテーブルは今回ゲートウェイとしての役割となります。

そのため、作成前にc7サーバーでpingでも実行してみます。まだ、疎通できていないことが確認できると思います。

$ ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

From 172.16.0.1 icmp_seq=1 Destination Net Unreachable

この状態でルートテーブルを作成し、ルーターに設定してみます。

ルートテーブルは左メニューの「ルートテーブル」から作成できます。

「ディスティネーション」に0.0.0.0/0を設定し、ターゲットは「IPアドレス」を設定し、192.168.0.10を入力します。192.168.0.10はvyosに割り振ったプライベート側のIPとなります。

要するにインターネット(0.0.0.0/0)に出る場合には、次のルーター(vyos)の192.168.0.10のインタフェースをホップします。という設定を作成します。

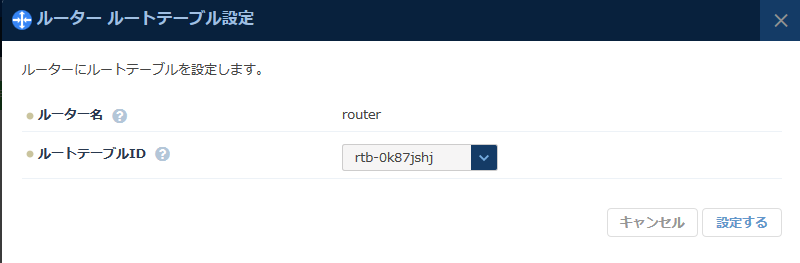

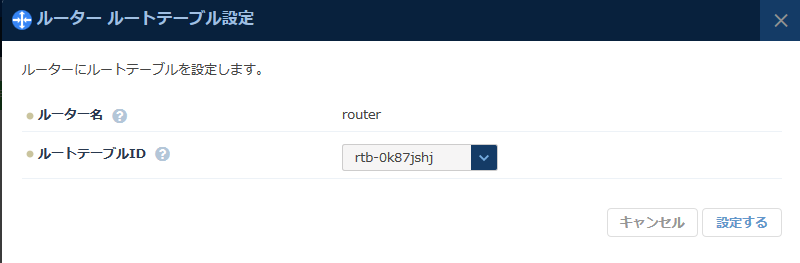

ルートテーブルが作成できたら、ルーターにルートテーブルを設定します。

ルートテーブルは作成しただけではダメでルーターに設定する必要があります。

作成したルーターを選択し、「ルーターの操作」から「ルートテーブルの設定」を選択します。

そして、事前に作成したルートテーブルを選択します。

動作確認

ここまでできれば、c7がインターネットに接続できるようになっていると思います。

先程のpingがどうなっているかを確認してみてください。

# ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=55 time=10.5 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=55 time=10.8 ms

上記のようにc7サーバーから外部に通信できていることが確認できると思います。

tracetouteを見てもルートテーブルで設定した通り、192.168.0.10 -> VyOSの共通グローバルのGatewayを通って通信していると思います。

VyOSの共通グローバル側をモニタしてみても良いと思います。

以下はVyOSで編集モードになりeth0 をモニタリングしている状況です。

- run monitor interfaces ethernet eth0

大きなファイルをダウンロードしてる時にRX Rateが大幅に増加することが確認できると思います。

【おまけ】なぜこの構成にしたのか

2016/12/26時点のニフティクラウドでルーターのみを使用してルートテーブルを使用する場合はこの構成しかできません。理由は以下の通りです。

- 1つのプライベートLANが複数の「ルーター」に所属することができないため、同一プライベートLAN内でのルーター同士の通信ができない。

- そのため、パブリックイメージからVyOSを構築したが、ニフティクラウドの「インスタンス」には複数のプライベートネットワークが接続できない。

- なので、ルーター同士の通信は実現できるが、ルーティング先が共通グローバルしかない。

という理由になります。

基本的にルートテーブルは、VPNゲートウェイと連動して使用するのがメインの使い方となります。

VPNゲートウェイについては、ほかに紹介している記事が多数ありますので、こちらをご確認ください。

また、今回は隔離されたネットワークにあるサーバーをインターネットに接続しただけなので、ルーター機能のSNATを利用しても実現可能です。

ルートテーブルの紹介も兼ねて、今回の構成を紹介いたしました。